Eine Frage, die ich in all meinen Office 365 Projekten beantworten muss, ist die: „Können wir den Zugriff auf Office 365 außerhalb des Unternehmensnetzwerks für unsere Benutzer unterbinden?“. Die Antwort war dabei stets die gleiche: „Ja, aber…“. Folgendes gilt es im Vorfeld zu beachten, um den Einsatz von Conditional Access (Bedingter Zugriff) zu planen.

Vorbereitung

In den meisten Unternehmen wird in erster Instanz darüber nachgedacht, das Office Paket einzuführen. Das heißt, klassisch Word, Excel, Power Point und eventuell noch Outlook. Sobald ein Benutzer eine Office 365 Lizenz hat, kann er sich theoretisch über jeden Browser am Portal anmelden und auf Office Online Apps oder andere Ressourcen zugreifen. Das ist meist so nicht gewünscht und der Zugriff soll nur aus dem Netzwerk des Unternehmens möglich sein.

Um dies zu ermöglichen, reichen die Office 365 Lizenzen allein nicht aus. Es wird mindestens für jeden Benutzer eine Azure AD Premium P1 Lizenz benötigt. Diese ist einzeln zu erwerben oder in der Enterprise Mobility + Security (EMS) enthalten.

Umsetzung

Sind alle Voraussetzungen erfüllt, kann es mit der Einrichtung losgehen.

Dazu melden wir uns als ein Tenant-Admin am Azure Portal an, wechseln in die Einstellungen des Azure Active Directory und wählen unter Sicherheit den Eintrag Conditional Access aus.

Als Nächstes müssen wir die Trusted Locations hinterlegen. Das können Länder sein oder auch IP Adressen. In diesem Beispiel werden wir die Konfiguration mit IP Adressen durchführen.

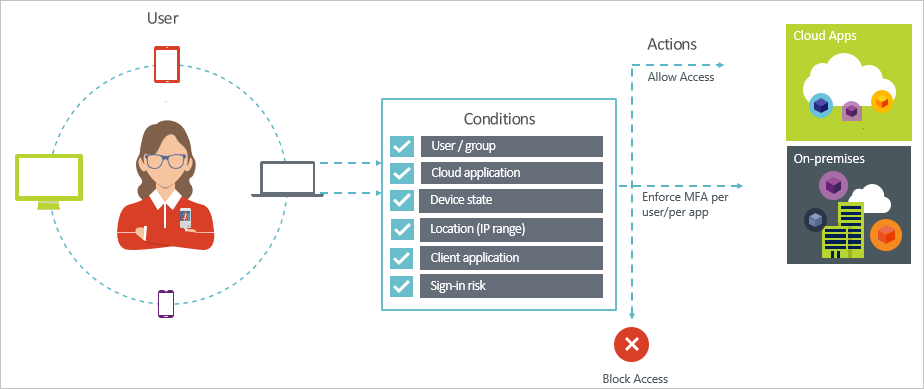

Jetzt kann eine Policy angelegt werden, in der wir den Zugriff auf alle Office 365 Ressourcen blocken, außer von der gerade angelegten IP Adresse.

Im nächsten Schritt müssen wir die Benutzer festlegen, auf die die Policy wirken soll. Das können Einzelbenutzer oder Gruppen sein. Hier bitte lieber einmal mehr prüfen. Es besteht die Gefahr, dass man sich selbst aussperrt!

Im Menü Cloud Apps stellen wir ein, bei welcher Office 365 Anwendung diese Policy wirken soll. Aufgrund der Anforderung aus dem ersten Abschnitt wählen wir „All Cloud Apps“.

In den Conditions konfigurieren wir die Locations als Include „Any Location“ und als Exclude ist die vorhin angelegte Location „SoftEd LAN only“.

Unter Access Controls und Grant setzen wir alles auf Block.

Im letzten Schritt ist die Policy noch zu aktivieren.

Nun kann es ans Testen gehen.

Der Zugriff von einem Client einer nicht unter „Trusted IPs“ gelisteten IP-Adresse auf das Office Portal endet mit folgendem Hinweis für den Benutzer. Unter „More Details“ ist die Request ID und Correlation ID zu finden.

Im Azure Active Directory wird dieser Login ebenfalls mitgelogged. So ist hier auch ersichtlich, warum der Zugriff für den User nicht möglich war.

Von einem Client, der über eine Trusted IP kommt, ist die Anmeldung am Portal ohne Probleme möglich. Ich denke ein Screenshot ist hier überflüssig 😉

Aber das Log im Azure AD ist vielleicht noch interessant.

Fazit

Die Möglichkeiten, den Zugriff der Benutzer auf Office 365 Ressourcen außerhalb geschützter Bereiche einzuschränken, sind im Azure AD auf jeden Fall vorhanden. Bevor es aber an die Einrichtung und Umsetzung dieser Bedingungen geht, sollte ein grober Fahrplan vorhanden sein. Schnell passiert es, dass man sich selbst aussperrt oder Dienste nach einer Fehlkonfiguration nicht mehr wie gewohnt funktionieren.

SoftEd Cloud Beratung

Unsere Cloud Spezialisten unterstützen Sie bei der Einführung von Office 365 oder anderen Cloud-Ressourcen von Projektstart über den Umgang mit gesetzlichen und Compliance Bestimmungen bis hin zur technischen Umsetzung. Weitere Infos…